Durante mucho tiempo hemos convivido con la ilusión de que existen sistemas informáticos impenetrables. La realidad es menos rotunda: en seguridad, todo se reduce a cuánto esfuerzo, tiempo y recursos exige forzar una cerradura. Igual que no es lo mismo abrir la puerta de casa que la bóveda de un banco, en el mundo digital hay barreras más o menos resistentes y atajos inesperados que evitan la fuerza bruta. El objetivo de la defensa no es la perfección, sino elevar el peaje para que romperla resulte impracticable. A partir de ahí, el riesgo nunca desaparece, se gestiona.

Con esa mirada práctica, Apple ha ido añadiendo capas para encarecer cada paso del atacante y reducir su margen de maniobra. Según cuenta la compañía de Cupertino, las cadenas de explotación más sofisticadas que han observado contra iOS proceden del spyware mercenario y se apoyan en vulnerabilidades de memoria. Aunque no lo mencionan explícitamente, con toda seguridad se refieren a amenazas como Pegasus de la compañía NSO. Y la respuesta que han planteado es una pieza nueva en ese muro: un refuerzo que integra hardware y sistema para vigilar la integridad de la memoria y cortar desbordamientos o accesos indebidos antes de que prosperen.

Memory Integrity Enforcement en los iPhone 17 y iPhone Air

Apple ha presentado Memory Integrity Enforcement (MIE) como parte de los nuevos iPhone 17, iPhone 17 Pro y Pro Max y iPhone Air, una defensa de memoria integrada directamente en su hardware y sistema operativo. Este desarrollo es el resultado de cinco años de trabajo conjunto entre sus equipos de ingeniería de chips y software, con el objetivo de elevar drásticamente el coste y la complejidad de los ataques basados en corrupción de memoria. MIE promete actuar de forma continua y transparente, cubriendo áreas críticas como el kernel y más de 70 procesos en espacio de usuario, todo esto sin comprometer el consumo energético y el rendimiento del dispositivo.

El núcleo de MIE combina varias capas que trabajan de forma coordinada para reforzar la seguridad. Los asignadores de memoria tipados son sistemas que organizan los datos según su tipo, como si cada clase de objeto tuviera un cajón específico. Esta organización hace más difícil que un error en un programa permita que un dato sobrescriba otro. Si ocurre un fallo, el sistema puede detectarlo antes de que se convierta en un ataque. Sobre esta base actúa la Enhanced Memory Tagging Extension (EMTE), una tecnología de hardware que añade una capa extra de control de memoria.

EMTE funciona asignando una “etiqueta secreta” a cada bloque de memoria. Cada vez que una app o el sistema quiere acceder a él, debe presentar la etiqueta correcta; si no coincide, el hardware bloquea el intento y el sistema puede cerrar el proceso. Esta comprobación permanente y sincronizada permite detectar y frenar ataques clásicos como los desbordamientos de búfer o el uso tras liberación (use-after-free), que son técnicas habituales para tomar el control de un dispositivo. Los asignadores protegen el uso de memoria a gran escala, mientras que EMTE aporta precisión a los bloques más pequeños, donde el software por sí solo no responde con la misma eficacia.

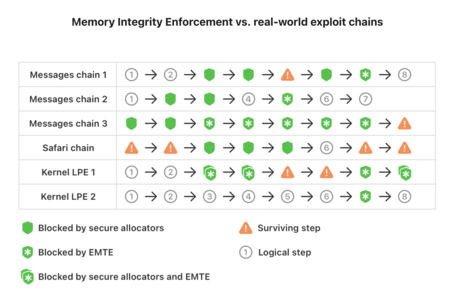

La apuesta responde a un paisaje de amenazas donde los ataques de mayor nivel contra iOS son cadenas caras, complejas y dirigidas, asociadas históricamente a actores estatales. Esas cadenas suelen compartir un denominador común: explotan vulnerabilidades de memoria intercambiables que han estado presentes en toda la industria. La intención de MIE es cortar la progresión en fases tempranas, cuando el atacante aún tiene poco margen y depende de encadenar múltiples pasos frágiles para ganar control.

Gráfico de Apple que muestra cadenas de explotación reales y los puntos donde MIE las bloquea

El alcance de la protección incluye el kernel y se extiende a procesos clave del sistema que suelen ser objetivos de entrada. Además, Apple pone a disposición de los desarrolladores la posibilidad de probar e integrar estas defensas mediante la opción Enhanced Security en Xcode, incluidas las capacidades de EMTE en hardware compatible. Eso es especialmente relevante para aplicaciones donde un usuario puede ser objetivo directo, como mensajería o redes sociales, que a menudo aparecen en el inicio de las cadenas de explotación.

Para sostener el etiquetado y la comprobación sincrónica de memoria sin impacto perceptible, Apple rediseñó los A19 y A19 Pro destinando área de CPU, velocidad de CPU y memoria para el almacenamiento de etiquetas. La compañía modeló con precisión dónde y cómo desplegar EMTE, de modo que el hardware satisfaga la demanda de comprobaciones. El software, por su parte, aprovecha los asignadores tipados para elevar el listón de la protección frente a la corrupción de memoria, mientras el hardware asume la verificación fina. Como señalamos arriba, esto debería mantener la experiencia esperada en rendimiento y autonomía.

El proyecto se evaluó con su equipo de investigación ofensiva desde 2020 hasta 2025. Primero con ejercicios conceptuales, después con ataques prácticos en entornos simulados y, finalmente, sobre prototipos de hardware. Esa colaboración prolongada permitió identificar y cerrar estrategias de explotación completas antes del lanzamiento. De acuerdo con Apple, incluso intentando reconstruir cadenas reales conocidas, no lograron restaurarlas de forma fiable frente a MIE, porque demasiados pasos quedaban neutralizados en la base.

Aun así, Apple recuerda que la seguridad perfecta no existe. Podrían sobrevivir casos muy raros, como ciertos desbordamientos dentro de una misma asignación. Para generaciones anteriores sin soporte de EMTE, la compañía promete seguir ampliando las mejoras basadas en software y en asignadores de memoria seguros, con el objetivo de llevar parte de estos beneficios a dispositivos previos sin afectar a su estabilidad.

En última instancia, MIE no elimina el riesgo, pero sí redibuja las reglas del juego elevando el coste y la dificultad de las técnicas de corrupción de memoria. Para quien compra un iPhone 17 o un iPhone Air, esto se traduce en una protección siempre activa y, según Apple, invisible para el usuario.

Imágenes | Xataka con Gemini 2.5

En Xataka | O pagas o usaremos tus obras para entrenar a la IA: la amenaza de los hackers a una web de artistas

En Xataka | Cada cuánto debemos cambiar TODAS nuestras contraseñas según tres expertos en ciberseguridad

–

La noticia

Creíamos que los iPhone 17 y el Air brillaban por cámaras y diseño. Acabamos de descubrir que esconden una función de seguridad exclusiva

fue publicada originalmente en

Xataka

por

Javier Marquez

.