Como cualquier otro sistema operativo, Android sufre la influencia de virus y malware que acechan a los usuarios. Infectarse es tan fácil como descargar un archivo malicioso vía email, pero iguales de peligrosos (o más) pueden ser los spyware: un software programado para recopilar datos sin consentimiento. Y no son tan sencillos de detectar, que se lo digan al presidente de España que sufrió a Pegasus.

¿Qué pasa si mi móvil lleva uno? Eso es lo que me propuse conocer y para ello, utilice una herramienta de análisis forense de la propia Amnistía Internacional. Ha sido una experiencia bastante técnica pero que me ha dejado tranquilo, y sobre todo, con varios nuevos aprendizajes.

Qué es MVT: el kit forense de Amnistía Internacional

Cada vez que leo una noticia sobre periodistas, activistas o políticos espiados con software como Pegasus, una pregunta incómoda me ronda la cabeza: ¿y si mi móvil también lo estuviera? La idea de que mi smartphone pueda convertirse en un espía dentro de mi bolsillo da miedo. Hasta ahora, comprobarlo parecía algo reservado a expertos en ciberseguridad con herramientas inaccesibles.

Antes de nada, es crucial entender qué es «MVT», la herramienta que he usado, porque no es un antivirus convencional como los que podemos descargar de Google Play. Se trata de una herramienta forense de código abierto, la misma que utilizan los investigadores del Security Lab de Amnistía Internacional en sus investigaciones sobre vigilancia y espionaje a nivel mundial.

Su propósito no es buscar malware común, virus o troyanos bancarios. MVT está diseñado para una tarea mucho más específica y compleja: buscar los «Indicadores de Amenaza» (IoCs). Estos son, por así decirlo, las huellas dactilares digitales: rastros sutiles y específicos que dejan en un dispositivo los programas de spyware más sofisticados.

Amnistía Internacional, la misma organización que ha destapado muchos de estos escándalos, ha publicado esta herramienta para que cualquiera pueda usarla. Me puse en la piel de un investigador y he sometido a mi propio teléfono a un examen . Quería saber no solo si estaba infectado, sino qué se siente al analizar las entrañas de mi vida digital en busca de espías.

No es un proceso sencillo (luego dejaré una guía de cómo realizarlo) pero, sin duda, es interesante como experiencia: introducir el último comando en la terminal y que se llene de líneas de código que analiza mis apps, conexiones y copias de seguridad es una experiencia. Cada «warning» en pantalla, aunque sea por motivos benignos, me asustó.

Poco a poco, «MVT» va mostrando un resumen de mi vida digital: analizó mis SMS en busca de enlaces sospechosos, comprobó el historial de mis apps, revisó los registros del sistema… Como digo en el mismo titular, es algo así como una radiografía de mi comportamiento digital, además de un recordatorio de la enorme cantidad de datos que generamos.

Cómo es el veredicto

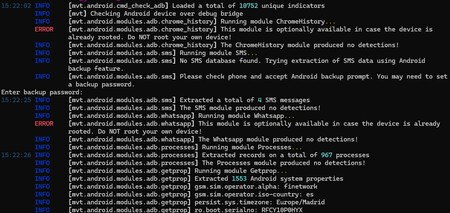

La utilidad analizará muchos datos de Android con los indicadores que posee. Así determinará si hay spyware instalado o no, con un sistema de colores que indica la naturaleza de cada hallazgo. En caso de que quieras probarla, te cuento cómo se muestran los resultados y cuál fue el veredicto para mi Galaxy.

- Verde: es el color que más se ve. Simplemente indica que la herramienta está trabajando e informa de su progreso.

- Amarillo: «Warning». Este es el color importante, aunque no es una confirmación de que te el móvil ha sido hackeado. Significa que MVT ha encontrado algo potencialmente sospechoso o anómalo que no debería estar ahí. Puede ser un SMS o incluso un proceso del sistema, debe ser interpretado.

- Rojo: suele indicar un problema técnico con la propia herramienta o con la extracción de datos. Por ejemplo, que no ha podido leer un archivo de la copia de seguridad porque estaba corrupto. Normalmente no es un indicador de infección, sino de un fallo en el proceso de análisis.

Tras ejecutar el comando, llegó el momento de la verdad. La terminal empieza a escupir líneas de código a toda velocidad, informando de cada paso. En mi caso, vi cómo MVT cargaba su base de datos con 10.752 indicadores de amenaza. Después, intentaba acceder al historial de Chrome y a los datos de WhatsApp, mostrando un error que, lejos de ser alarmante, simplemente me informaba de que esas comprobaciones tan profundas solo son posibles si el móvil está rooteado (algo que la propia herramienta desaconseja).

El proceso es incluso interactivo. Para analizar mis SMS, la herramienta me pidió desde la terminal que aceptara una solicitud de copia de seguridad en la pantalla del propio móvil. Tras analizar 967 procesos en ejecución y 1.553 propiedades de mi sistema (donde MVT identificó correctamente mi móvil como un Samsung SM-S931B con red de Finetwork en España), llegó el resultado final. La conclusión era la misma: «produced no detections!«. A pesar de algún error de conexión puntual, el veredicto estaba claro.

El resumen final indicó claramente que no se habían encontrado esos «Indicadores de Amenaza» (IoCs). Este es el resultado que obtuve y significa que, según la base de datos de Amnistía Internacional, no hay rastros del spyware que MVT busca.

Lo que MVT puede (y no puede) decirte

Tras sortear varios problemas en el proceso, conseguí ejecutar la herramienta al completo. Y me llevo cierto aprendizaje, además del saber que mi teléfono está limpio. Que mi resultado haya sido negativo es una señal importante de que no soy el objetivo de este tipo de ataques.

Ahora bien, también me llevo conocimiento sobre lo que no puede encontrar: me repito en que no detecta malware común, ni virus de Android; tampoco troyanos bancarios o apps de phising. Es decir, las amenazas más comunes no pasan por el análisis de esta herramienta. Por tanto, mi análisis limpio no significa que esté libre al 100% de todo mal, solo que no llevo un spyware.

Además, esta experiencia me ha enseñado dos cosas ciertamente contrapuestas. Por un lado, lo increíblemente empoderador que es contar con herramientas Open Source como esta que nos permiten defendernos y auditar nuestra propia seguridad. Sin embargo, por otro lado, la mera necesidad de que exista una utilidad así es un recordatorio de lo vulnerables que son nuestros dispositivos.

Someter a mi propio móvil a un análisis forense ha sido revelador. Aunque el proceso técnico puede imponer, y a mí me ocasionó algún que otro contratiempo, la sensación de control merece la pena. Me ha hecho ser más consciente de mi seguridad, y a pesar de que ha salido limpio, ha cambiado mi forma de ver la privacidad como algo tangible que puedo verificar por mí mismo.

Ahora, para los atrevidos como yo, os dejo con una guía paso a paso. He intentado simplificarlo todo, pero pueden surgir dudas o problemas durante el proceso. Recomiendo encarecidamente echar un vistazo a la documentación oficial.

Guía paso a paso

Aunque la herramienta está al alcance de todos, como venía comentando, el proceso es técnico y requiere paciencia, especialmente si se realiza desde sistemas operativos como Windows, que ha sido mi caso. No consiste en instalar una app y pulsar un botón, pero con este tutorial debe ser factible.

Requisitos previos

Imprescindible:

- Un Android con un cable USB-C de datos.

- Un PC con Windows 10/11 o una distribución Linux como Ubuntu (recomendada).

Primero: prepara el entorno

Lo primero será preparar el entorno donde se ejecutará la herramienta forense. Ya uses Windows o Linux, habrá que efectuar estos pasos desde la terminal.

sudo apt update && sudo apt upgrade -y

Tras actualizar el sistema, hay que instalar Python y algunas herramientas esenciales:

sudo apt install python3 python3-pip python3-venv -y

Ahora toca crear un entorno virtual para evitar conflictos:

mkdir mvt-project cd mvt-project

python3 -m venv mvt-env

source mvt-env/bin/activate

Ya habrás activado el entorno virtual, verás que ahora la línea de comando empieza por «mvt-env». Toca instalar la herramienta:

pip install mvt

mvt-android download-iocs

Este último paso descargará la base de datos de indicadores que MVT emplea para identificar spyware. Va quedando menos: es hora de preparar tu móvil Android.

Segundo: preparar el móvil Android

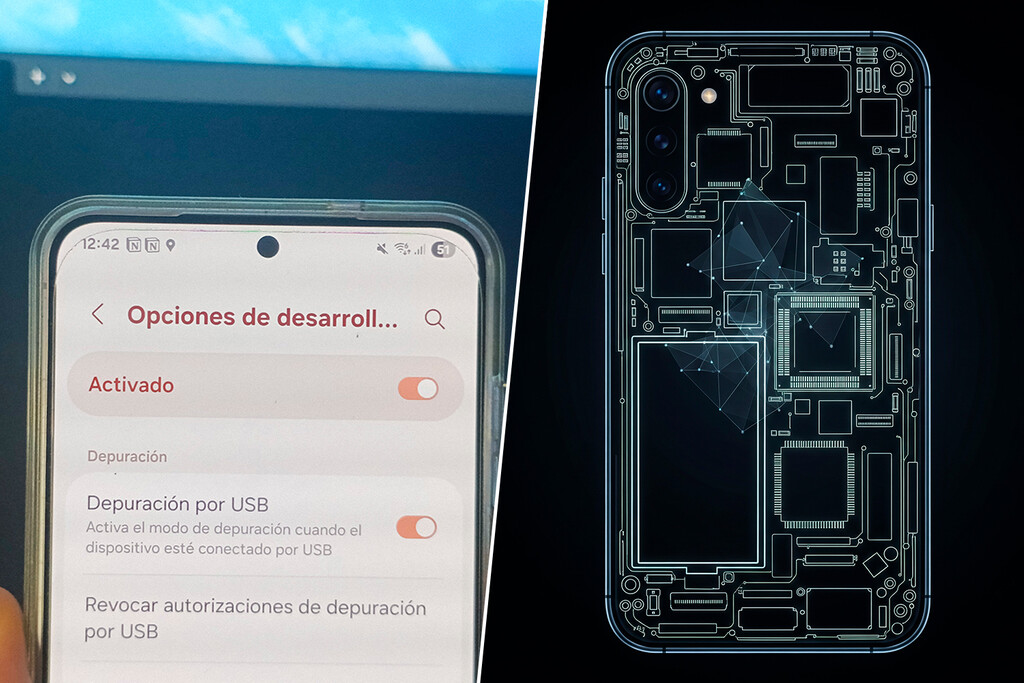

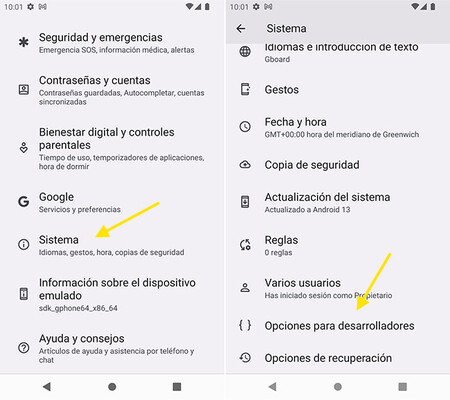

Y es muy, muy sencillo: basta con activar las opciones para desarrolladores. Grosso modo, así se procede:

- Ve a «Ajustes» > «Acerca del teléfono» > «Información de software» y pulsa siete veces sobre «Número de compilación».

- Vuelve a «Ajustes», entra en el menú «Opciones de desarrollador» y activa la «Depuración por USB».

Tercero: conexión y análisis

Dependiendo de si usas Linux o Windows, el camino se divide en este punto: hacerlo desde Linux es más directo y sencillo, pues no requiere una terminal virtualizada como en el SO de Microsoft.

Básicamente, para Linux, procede así:

- Instala ADB, necesario para la herramienta: sudo apt install android-tools-adb -y

- Conecta tu teléfono Android al ordenador. En la pantalla del smartphone, acepta la ventana emergente para permitir la depuración por USB, marcando la casilla de «Permitir siempre».

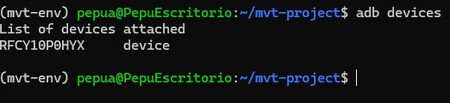

- Verifica la conexión: adb devices. Debe aparecer tu dispositivo con el estado «device».

- Asegúrate de tener el entorno virtual activado y ejecuta: mvt-android check-adb -o ./resultados_analisis/

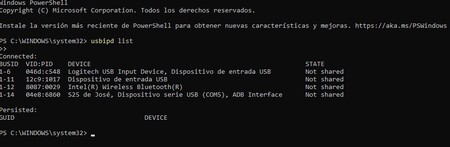

En el caso de Windows, es más complejo porque se ha de crear un puente para el USB desde Windows hasta WSL (entorno de Linux para Windows). Veámoslo paso por paso:

- Abre la terminal de WSL y ejecuta: sudo apt install android-tools-adb -y

- Ahora, en PowerShell (como administrador) corre este: winget install –interactive –exact dorssel.usbipd-win

- De vuelta en la terminal de Ubuntu, hay que correr estos comandos para instalar unas dependencias

sudo apt install linux-tools-generic hwdata

sudo update-alternatives –install /usr/local/bin/usbip usbip /usr/lib/linux-tools/*-generic/usbip 20

- Volvemos a PowerShell para establecer el protocolo de conexión: sustituye «tu ID» por el número asignado que verás en la lista del primer comando:

usbipd list

usbipd bind –busid «tu ID» –force

usbipd attach –wsl –busid «tu ID»

- Solo falta autorizar, verificar y ejecutar MVT en la terminal de Ubuntu:

adb devices

Deberás ver tu móvil etiquetado como «device».

mvt-android check-adb -o ./resultados_analisis/

¡Listo! La herramienta empezará a funcionar y te devolverá un registro completo de lo que ha encontrado.

En Xataka Android | Android 16 es el sistema operativo más avanzado del mundo en seguridad. Esta nueva oleada de funciones lo demuestra

–

La noticia

Mi móvil Android ha pasado el análisis forense de Amnistía Internacional que busca hackeos. Es una completa radiografía de mis datos

fue publicada originalmente en

Xataka Android

por

Pepu Ricca

.