Unos investigadores de la Universidad de California en Irvine han demostrado que un ratón óptico barato (el experimento fue realizado con uno de 30 €) equipado con un sensor de alta resolución y buena tasa de muestreo puede actuar como micrófono improvisado: recogiendo vibraciones producidas por la voz y, tras procesarlas, reconstruir palabras con una precisión de en torno al 61% en las condiciones de laboratorio. El ataque se ha bautizado informalmente como ‘Mic-E-Mouse’.

¿Qué han demostrado los investigadores?

El equipo de UC Irvine mostró que el sensor de movimiento de un ratón óptico —cuando tiene suficiente DPI (resolución) y tasa de muestreo— no solo detecta desplazamientos del puntero, sino también vibraciones transmitidas por la superficie del escritorio. Con software que filtra el ruido y modelos de inteligencia artificial que interpretan las señales resultantes, es posible:

- Captar fragmentos de voz y reconocer palabras con una precisión cercana al 61% (la tasa varía según la frecuencia de la voz y las condiciones).

- Detectar números con especial facilidad, lo que resulta preocupante si se leen datos sensibles (p. ej. cifras de tarjeta o códigos).

- Potencialmente, identificar pasos o movimientos de otras personas en la habitación por las vibraciones que generan.

El experimento se hizo con un ratón de consumo (≈35 $) con sensor de hasta 20.000 DPI y buena latencia; los autores subrayan que el parámetro crítico es DPI + tasa de muestreo del sensor.

¿Cómo funciona, a grandes rasgos?

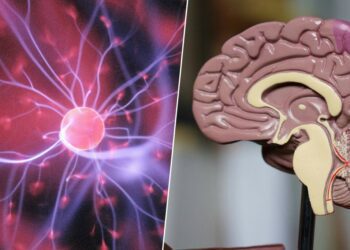

- Captura de vibraciones: el sensor óptico del ratón (en realidad, una pequeña cámara CMOS que mide movimiento relativo sobre la superficie) registra variaciones muy pequeñas provocadas por vibraciones del escritorio, incluidas las causadas por la voz. Un ratón con alta sensibilidad y muestreo rápido recoge una mayor cantidad de dicha información.

- Pre-procesado: los datos brutos se limpian con filtros para atenuar ruido y realzar las componentes relevantes de la señal.

- Reconocimiento: la señal filtrada es procesada por un modelo de IA entrenado para mapear patrones de vibración a fonemas/palabras. Con esto obtienen transcripciones con la precisión reportada.

¿Cómo podría aprovecharlo un atacante?

El ataque no consiste en ‘hackear el ratón’ físicamente, sino en infectar el equipo que ya controla el ratón:

- Una aplicación maliciosa puede leer los datos del sensor del ratón. En muchas plataformas, la telemetría del ratón recibe menos supervisión que otros flujos (teclado, audio), por lo que puede ser más sencillo exfiltrar esos datos.

- Una vez que el malware recoge los registros, los envía a un servidor o los procesa localmente con los pasos de filtrado y el modelo de reconocimiento.

Los investigadores advierten además de que, aparte de voz, las pulsaciones de teclas podrían filtrarse parcialmente porque cada tecla genera una firma acústica distinta y el ratón puede captar vibraciones si la mano o el movimiento no enmascaran la señal.

- ¿Qué han hecho los investigadores tras descubrirlo? Siguiendo prácticas de divulgación responsable, el equipo ya ha informado a 26 fabricantes de ratones para que puedan desarrollar medidas mitigadoras a nivel de firmware/driver y minimizar la exposición del flujo de datos del sensor. Los fabricantes están trabajando en correcciones.

¿Cuán real resulta esta amenaza para el usuario medio?

Por un lado, es cierto que no se trata de un ataque trivial: requiere primero comprometer el equipo (software malicioso con permisos para leer datos del ratón) y condiciones físicas favorables (superficie rígida, silencio relativo, ratón con sensor de alta DPI). Por otro, no es tampoco algo de ‘ciencia ficción’: los componentes necesarios están en ratones de consumo y el método ha sido demostrado en laboratorio. La facilidad con que se explote en entornos cotidianos variará, pero la vulnerabilidad existe y merece atención.

Implicaciones prácticas y de seguridad

- Privacidad en llamadas: leer en voz alta números (tarjetas, PINs) mientras el ratón está sobre una superficie rígida podría ser interceptado parcialmente.

- Controles de seguridad insuficientes: la telemetría de ratón suele recibir menos control que micrófonos o cámaras; eso plantea un agujero en las políticas de permisos y monitorización de endpoints.

- Ataques presentes y futuros: este tipo de investigación demuestra cómo sensores ‘inocentes’ pueden ser reutilizados por atacantes. El problema no es sólo el ratón: cualquier sensor capaz de muestrear con suficiente resolución y frecuencia puede ser una amenaza lateral.

Limitaciones del ataque

Que el resultado pueda ser del 61% no significa que eso se aplique siempre, puesto que las condiciones importan:

- Superficie: para mejores resultados, el ratón debe estar en una superficie plana y despejada; una alfombrilla de ratón o similar reduce la cantidad de vibración transmitida y dificulta la captura.

- Ruido ambiente: oficinas ruidosas o maquinaria cercana degradan la señal y hacen la reconstrucción más imprecisa.

- Movimiento de la mano: si el usuario mueve mucho el ratón, las señales de voz quedan enmascaradas por los grandes desplazamientos. Los investigadores aplican filtros (por ejemplo low-pass) para separar componentes, pero esto también degrada la calidad.

- Dependencia de la voz: la precisión depende de la frecuencia y timbre de la voz; no todas las voces se recuperan igual.

Recomendaciones para usuarios y administradores con cierto grado de sana paranoia

- Evita leer números sensibles en voz alta frente al ordenador; si tienes que hacerlo, aleja el ratón o ponlo sobre una alfombrilla gruesa o una superficie acolchada.

- Plantéate usar una alfombrilla de ratón o una cubierta de escritorio que amortigüe vibraciones — los propios investigadores señalan que esos elementos degradan la efectividad del ataque.

Imagen | Marcos Merino

En Genbeta | El cursor de tu ratón está torcido, y ha estado así desde hace años: hay una buena razón que lo explica

–

La noticia

Un hacker puede usar un ratón de 30 euros para espiar el 61% de lo que hablas frente al PC

fue publicada originalmente en

Genbeta

por

Marcos Merino

.